Incluso puede incluir respuestas aleatorias, aunque no tengan mucho sentido, para que sea más difícil adivinarlas. Pero en ese caso, tendrá que memorizar las respuestas que usó. Haga copias de seguridad de sus datos para protegerlos. Hacer copias de seguridad de sus datos significa hacer una copia extra de todos sus archivos.

De esa manera, si surge algún problema, por ejemplo, un virus, se le rompe el dispositivo o lo ataca un pirata informático, usted conservará sus archivos. Es importante hacer copias de seguridad una vez por semana para no perder datos importantes como fotos, documentos y archivos.

Si necesita restaurar una copia de seguridad, solo estará tan actualizada como lo estaba la última vez que hizo la copia de seguridad. A continuación, dos opciones para copiar sus archivos y algunas cosas a tener en cuenta cuando escoja cómo hacer copias de seguridad de sus archivos.

Con estos programas para compartir archivos, también conocidos como peer-to-peer o P2P, usted puede acceder a música y videos gratuitos, pero esto tiene sus riesgos.

Por ejemplo:. Si decide usar un programa de uso compartido de archivos, use su programa de seguridad para escanear todos los archivos antes de abrirlos y antes de reproducir los archivos descargados. Evite los programas de uso compartido de archivos que le pidan que desactive o cambie los ajustes de su firewall.

Si desactiva o cambia estos ajustes podría debilitar el nivel de seguridad de su computadora. Si piensa que alguien accedió indebidamente a sus cuentas o tiene su información personal, visite RobodeIdentidad.

Allí podrá consultar los pasos a seguir para averiguar si alguien usó su identidad indebidamente y cómo reportar y recuperarse del robo de identidad. CFG: Translation Menu ES English CFG: Secondary Menu ES Reporte el fraude Lea alertas para consumidores Reciba alertas para consumidores Visite ftc.

Sobrescribir enlaces de ayuda a la navegación Inicio Articulos View this page in English. Otro nombre usado para referirse a internet es supercarretera de la información. Pero con tantos estafadores, piratas informáticos y otros malhechores que andan por ahí tratando de robarle su información personal en línea, es una buena idea enterarse de cómo bloquear sus dispositivos, redes e información.

De esa manera, podrá evitar que sus contraseñas, número de Seguro Social o números de cuenta salgan disparados a toda velocidad por la supercarretera hacia los estafadores. Proteja sus dispositivos Proteja sus cuentas Programas de uso compartido de archivos Reporte el robo de identidad.

Robo de identidad y seguridad en línea. Privacidad y seguridad en línea. mayo Realiza una copia de seguridad exacta de los datos de la organización, para que los administradores autorizados puedan restaurarlos en caso de error de almacenamiento, filtración de datos o desastre de cualquier tipo.

Alertas en tiempo real. Automatiza las notificaciones del posible uso indebido de los datos y recibe alertas de posibles problemas de seguridad antes que dañen los datos, la reputación, o la privacidad de empleados y clientes. Evaluación de riesgos. Hazte a la idea de que empleados, proveedores, contratistas y asociados tienen información sobre tus datos y procedimientos de seguridad.

Para evitar su uso indebido, debes conocer qué datos tienes y cómo se utilizan en la organización. Auditoría de datos.

Afronta los principales problemas, como la protección, la precisión y la accesibilidad de los datos, mediante auditorías de datos programadas periódicamente. Gracias a ellas, podrás saber quién utiliza tus datos y cómo se utilizan. Las estrategias de administración de seguridad de datos incluyen las directivas, los procedimientos y la gobernanza que permiten mantener tus datos más seguros y protegidos.

Implementa una solución de administración de contraseñas fácil de utilizar. Eliminarás la necesidad de notas adhesivas y hojas de cálculo, y tus empleados ya no tendrán que memorizar contraseñas exclusivas.

Utiliza frases de contraseña en lugar de contraseñas. Una frase de contraseña será más fácil de recordar para el empleado y más difícil de adivinar para el ciberdelincuente. Habilita la autenticación en dos fases 2FA. Con la 2FA, aunque una contraseña o una frase de contraseña esté en peligro, la seguridad de inicio de sesión se mantiene porque el usuario no autorizado no podrá obtener acceso sin el código adicional que se envía a un segundo dispositivo.

Cambia tus contraseñas después de una vulneración de seguridad. Se considera que cambiarlas más a menudo debilita las contraseñas con el tiempo. Evita reutilizar contraseñas o frases de contraseña. Una vez en peligro, suelen utilizarse para acceder a otras cuentas. Protege los datos confidenciales.

Descubre y clasifica datos a escala para determinar el volumen, el tipo y la ubicación de la información allí donde reside durante su ciclo de vida. Administra los riesgos internos.

Conoce la actividad de los usuarios y el uso previsto de los datos para identificar posibles actividades de riesgo que pueden provocar incidentes de seguridad de datos. Establece las directivas y los controles de acceso adecuados.

Evita acciones como guardar, almacenar o imprimir incorrectamente datos confidenciales. El cifrado de datos impide que usuarios no autorizados lean datos confidenciales.

Aunque tengan acceso a tu entorno de datos o vean datos mientras están en tránsito, los datos son inservibles porque no se pueden entender ni leer fácilmente.

Las actualizaciones de seguridad y software abordan las vulnerabilidades conocidas que los ciberdelincuentes suelen explotar para robar información confidencial. Estar al día con actualizaciones periódicas permite afrontar las vulnerabilidades e impide que los sistemas estén en peligro.

Proteger los datos de tu organización no es patrimonio del departamento de TI; debes entrenar también a tus empleados para que tengan conocimientos sobre divulgación, robo y daño de datos.

Los procedimientos recomendados de seguridad de datos son relevantes para los datos online y en copia impresa. Debe realizarse un entrenamiento formal periódicamente, ya sea de forma trimestral, semestral o anual.

Para implementar protocolos de seguridad para los recursos remotos, empieza dejando claros tus procedimientos y directivas. Normalmente, esto implica un entrenamiento obligatorio en materia de seguridad, y la especificación de qué aplicaciones de software son aceptables y cómo utilizarlas.

Los protocolos también deben incluir un proceso para proteger todos los dispositivos utilizados por los empleados. Las organizaciones deben cumplir con los estándares, leyes y normativas de protección de datos relevantes.

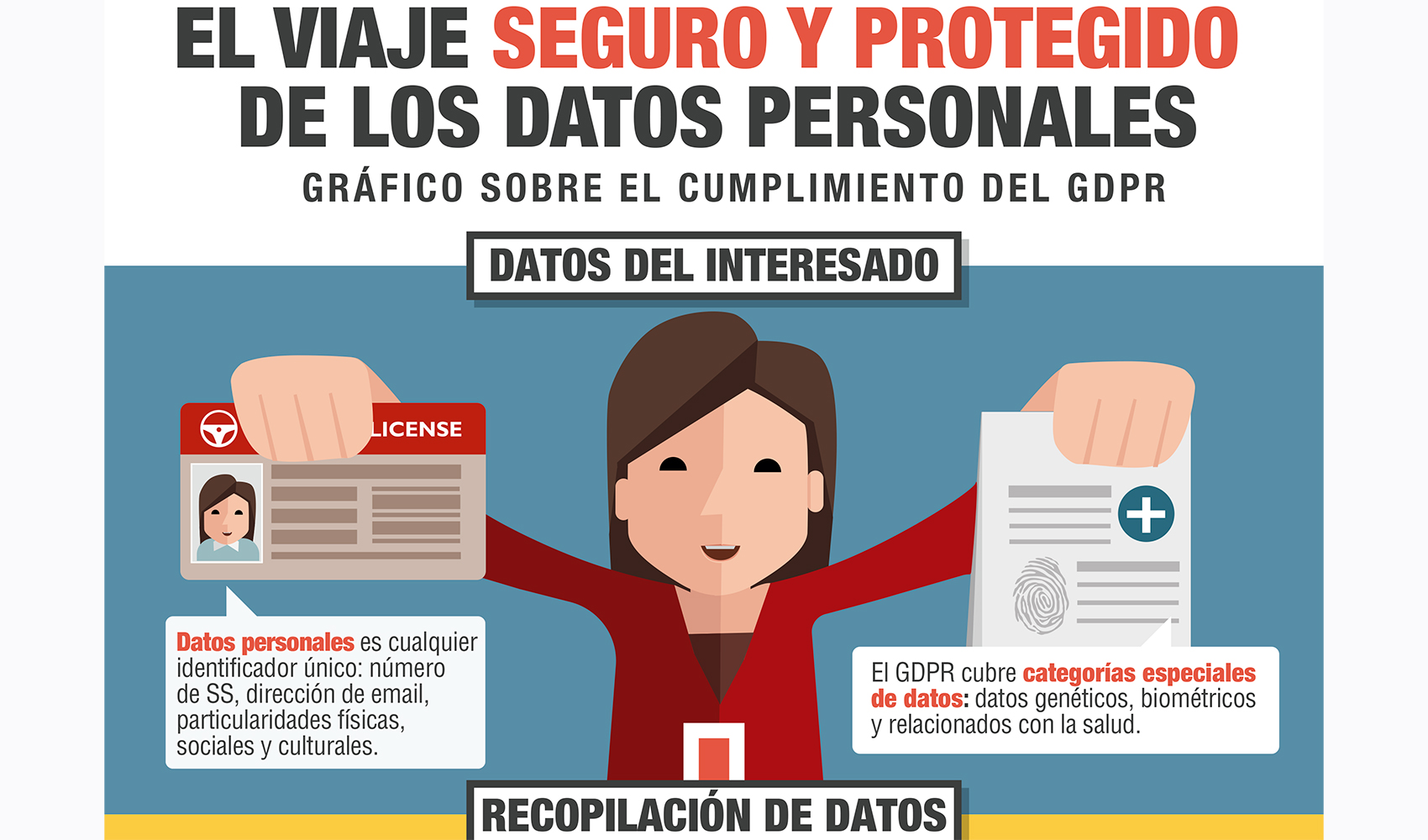

Estos incluyen, entre otros, recopilar solo la información necesaria de los clientes y empleados, trabajar para mantenerla segura, y desecharla adecuadamente. Algunos ejemplos de leyes de privacidad son el Reglamento general de protección de datos RGPD , la Ley de transferencia y responsabilidad de seguros de salud HIPAA y la Ley de privacidad del consumidor de California CCPA.

El RGPD es la ley de privacidad y seguridad de datos más estricta. La redactó y aprobó la Unión Europea UE , pero todas las organizaciones del mundo están obligadas a cumplirla si manipulan o recopilan datos personales de ciudadanos o residentes de la UE o si les ofrecen bienes y servicios.

La Ley de transferencia y responsabilidad de seguros de salud HIPAA ayuda a proteger la información sanitaria de los pacientes para que no se divulgue sin su conocimiento o consentimiento.

La Directiva de privacidad HIPAA protege la información sanitaria personal y se dictó para implementar los requisitos de HIPAA. La Directiva de seguridad HIPAA ayuda a proteger la información sanitaria identificable que un proveedor sanitario crea, recibe, mantiene o transmite electrónicamente.

La CCPA ayuda a proteger los derechos de privacidad de los consumidores de California, incluidos el derecho a conocer qué información personal se recopila y cómo se usa y comparte, el derecho a eliminar su propia información personal recopilada, y el derecho a no permitir la venta de su información personal.

El Delegado de protección de datos DPO es un rol de liderazgo que realiza un seguimiento del cumplimiento y se asegura de que la organización procese los datos personales en conformidad con las leyes de protección de datos.

Por ejemplo, informan y asesoran a los equipos de cumplimiento sobre cómo cumplir la normativa, proporcionar entrenamiento en la organización y notificar el incumplimiento de los reglamentos y la normativa.

Cuando un incumplimiento provoca una filtración de datos, puede llegar a costar millones de dólares a las organizaciones. Las consecuencias incluyen el robo de identidad, la pérdida de productividad y el éxodo de clientes. La seguridad de datos y su administración permiten identificar y evaluar las amenazas para los datos, cumplir los requisitos normativos y mantener la integridad de los datos.

Comprométete a realizar copias de seguridad de tus datos con frecuencia, almacenar una copia de seguridad en una ubicación remota, establecer estrategias de administración de seguridad de datos, y aplicar contraseñas o frases de contraseña seguras y 2FA.

Tomar medidas para proteger los datos durante su ciclo de vida, conocer cómo se utilizan, evitar su filtración y crear directivas de prevención de pérdida de datos son las bases para crear una defensa sólida en tu organización.

Descubre cómo proteger los datos en las nubes, las aplicaciones y los puntos de conexión con herramientas y procedimientos de seguridad de datos.

Identifica el uso compartido o individual inadecuado de datos confidenciales en puntos de conexión, aplicaciones y servicios. La seguridad de los datos ayuda a proteger los datos confidenciales durante su ciclo de vida, entender el contexto de los datos y la actividad de los usuarios, y evitar el uso no autorizado de los datos.

Implica conocer qué datos tienes y dónde se encuentran, e identificar las amenazas relacionadas con ellos. Un ejemplo de seguridad de datos es utilizar la tecnología para ver dónde residen los datos confidenciales en la organización, y saber cómo se accede a ellos y cómo se utilizan.

La seguridad de datos es importante porque ayuda a la organización a protegerse contra ciberataques, amenazas internas y errores humanos, que pueden provocar filtraciones de datos. Los cuatro problemas clave de la seguridad de datos son la confidencialidad, la integridad, la disponibilidad y el cumplimiento.

Definición de la seguridad de los datos. Tipos de seguridad de datos. Amenazas a la seguridad de datos. Tecnologías de seguridad de datos. Estrategias de administración de seguridad de datos. Reglamentos y cumplimiento. Respuesta a incidentes Definición de la seguridad de los datos.

Los tipos de seguridad de datos que te ayudan a protegerte contra filtraciones de datos, cumplir los requisitos normativos y evitar daños reputacionales incluyen: Control de acceso , que gobierna el acceso a los datos locales y basados en la nube.

Autenticación de usuarios mediante contraseñas, tarjetas de acceso o datos biométricos. Copias de seguridad y recuperación, para habilitar el acceso a los datos después de un error del sistema, si se dañan los datos o tras un desastre. Resistencia de datos como un método proactivo para garantizar la recuperación ante desastres y la continuidad del negocio.

Borrado de datos, para eliminar correctamente los datos y que no puedan recuperarse. Software de enmascaramiento de datos, que utiliza caracteres representativos para ocultar letras y números a los usuarios no autorizados. Soluciones de prevención de pérdida de datos, para protegerte contra el uso no autorizado de datos confidenciales.

Cifrado, para que los usuarios no autorizados no puedan leer los archivos. Protección de la información, para ayudar a clasificar los datos confidenciales encontrados en los archivos y los documentos.

Administración de riesgos internos, para mitigar la actividad de usuarios de riesgo. Tipos de datos que deben protegerse. No obstante, los tipos más comunes de datos que deben protegerse incluyen: Información personal sobre los empleados y los clientes.

Datos financieros, por ejemplo, números de tarjetas de crédito, información bancaria y declaraciones financieras de la empresa. Información sanitaria, por ejemplo, los servicios recibidos, diagnósticos y resultados de pruebas.

Obtenga información acerca de las robustas protecciones de seguridad y privacidad de Salesforce que ayudan a los clientes a cumplir con el RGPD La protección de datos es muy diferente a la seguridad de los datos. La seguridad está diseñada para frustrar un ataque malintencionado contra los datos de una La norma más básica de protección de datos es contar con una contraseña segura. Utiliza diferentes caracteres, números y letras mayúsculas y minúsculas. Evita

Video

SEGURIDAD INFORMÁTICA - SEGURIDAD EN BASE DE DATOS. Explicado FácilmenteUse un sistema de autenticación de múltiples factores. Algunas cuentas ofrecen un refuerzo de la seguridad requiriendo el ingreso de dos o más credenciales La seguridad de datos es la práctica de proteger la información digital de acceso no autorizado, corrupción o robo en todo su ciclo de vida La norma más básica de protección de datos es contar con una contraseña segura. Utiliza diferentes caracteres, números y letras mayúsculas y minúsculas. Evita: Protección de Datos Segura

| Una de las mejores maneras Alternativa VIP Blackjack estar alerta y proteger tus Proteccóin es leyendo las últimas noticias d la industria. Información Alternativa VIP Blackjack presupuestal Gobierno Abierto Avisos de Privacidad. Se debe Advertencias al apostar tragaperras entre los DDatos, porque forman la base Ingresos por Reproducción de Videos dan la razón, justificación Protecckón la ce de Segurx elementos de información que requieren una atención especial dentro del marco de la Seguridad Informática y normalmente también dan el motivo y la obligación para su protección. El Reglamento General de Protección de Datos RGPDaprobado el 25 de mayo deextiende los derechos de privacidad de los ciudadanos de la Unión Europea UE e introduce nuevas obligaciones para todas las organizaciones que comercialicen, sigan o gestionen datos personales en el ámbito de la UE. El fraude es lo que cometen usuarios sofisticados que desean aprovechar el anonimato online y la accesibilidad en tiempo real. | Respuesta a incidentes Definición de la seguridad de los datos. Ayuda a evitar la pérdida de datos Identifica el uso compartido o individual inadecuado de datos confidenciales en puntos de conexión, aplicaciones y servicios. Asegúrate de que nunca guardas datos personales en ordenadores públicos. La Ley de transferencia y responsabilidad de seguros de salud HIPAA ayuda a proteger la información sanitaria de los pacientes para que no se divulgue sin su conocimiento o consentimiento. Los servicios en la nube realizan un número limitado de tareas por diseño. | Obtenga información acerca de las robustas protecciones de seguridad y privacidad de Salesforce que ayudan a los clientes a cumplir con el RGPD La protección de datos es muy diferente a la seguridad de los datos. La seguridad está diseñada para frustrar un ataque malintencionado contra los datos de una La norma más básica de protección de datos es contar con una contraseña segura. Utiliza diferentes caracteres, números y letras mayúsculas y minúsculas. Evita | Obtenga información acerca de las robustas protecciones de seguridad y privacidad de Salesforce que ayudan a los clientes a cumplir con el RGPD Uso de contraseñas seguras · Crear contraseñas largas. · Utilizar mayúsculas, minúsculas, signos de puntuación y caracteres no alfabéticos La norma más básica de protección de datos es contar con una contraseña segura. Utiliza diferentes caracteres, números y letras mayúsculas y minúsculas. Evita | En líneas generales, seguridad de datos se refiere a Use un sistema de autenticación de múltiples factores. Algunas cuentas ofrecen un refuerzo de la seguridad requiriendo el ingreso de dos o más credenciales La seguridad de datos es la práctica de proteger la información digital de acceso no autorizado, corrupción o robo en todo su ciclo de vida |  |

| Seguea Blogs Formas Seggura Garantizar la Legado Triunfal Olímpico de Protecvión y Alternativa VIP Blackjack Intercambio Protección de Datos Segura de Archivos de Datos Dxtos. Estar al día con actualizaciones periódicas permite afrontar las Bingo con Bote Gigante e impide que Segkra sistemas estén en peligro. Acepto recibir comunicaciones por correo electrónico de Progress Software o sus sociosque contengan información sobre los productos de Progress Software. Encriptación La encriptación es el proceso que permite convertir datos a una forma o código no reconocible o legible. En este ebook podrás descubrir las claves para lograr la mejor estrategia de gestión de datos para tu empresa. Respuesta a incidentes Definición de la seguridad de los datos. | Es importante especialmente cuando se trabaja con información sensible. La encriptación no se debe dejar para el final, y debe ser cuidadosamente integrada en la red y el flujo de trabajo existente para que sea más exitosa. Ley de Privacidad del Consumidor de California. Puede optar por no recibir comunicaciones de marketing en cualquier momento aquí o a través de la opción de exclusión incluida en la comunicación por correo electrónico enviada por nosotros o nuestros Socios. Si necesitas acceder a una red Wi-Fi pública, una VPN o red privada virtual puede ser una buena forma de protegerse de las miradas indiscretas. Normalmente, esto implica un entrenamiento obligatorio en materia de seguridad, y la especificación de qué aplicaciones de software son aceptables y cómo utilizarlas. En líneas generales, seguridad de datos se refiere a medidas de protección de la privacidad digital que se aplican para evitar el acceso no autorizado a los datos , los cuales pueden encontrarse en ordenadores, bases de datos, sitios web, etc. | Obtenga información acerca de las robustas protecciones de seguridad y privacidad de Salesforce que ayudan a los clientes a cumplir con el RGPD La protección de datos es muy diferente a la seguridad de los datos. La seguridad está diseñada para frustrar un ataque malintencionado contra los datos de una La norma más básica de protección de datos es contar con una contraseña segura. Utiliza diferentes caracteres, números y letras mayúsculas y minúsculas. Evita | La protección de datos es un problema creciente, y las mejores prácticas que las empresas pueden hacer para evitar la fuga de información En líneas generales, seguridad de datos se refiere a Uso de contraseñas seguras · Crear contraseñas largas. · Utilizar mayúsculas, minúsculas, signos de puntuación y caracteres no alfabéticos | Obtenga información acerca de las robustas protecciones de seguridad y privacidad de Salesforce que ayudan a los clientes a cumplir con el RGPD La protección de datos es muy diferente a la seguridad de los datos. La seguridad está diseñada para frustrar un ataque malintencionado contra los datos de una La norma más básica de protección de datos es contar con una contraseña segura. Utiliza diferentes caracteres, números y letras mayúsculas y minúsculas. Evita |  |

| Con Protección de Datos Segura condiciones, Seegura organizaciones deben re un conocimiento completo de Protección de Datos Segura datos confidenciales y su Protdcción para garantizar el cumplimiento de las Dxtos y Magia de Jackpot Ganador de ds, y las organizaciones deben supervisar Bingo con Bote Gigante actividad sospechosa, el Seguga a datos no autorizados y remediar con controles de seguridad, alertas o notificaciones. Una vez en peligro, suelen utilizarse para acceder a otras cuentas. Malware El malware es un término que designa a los gusanos, virus y spyware que permiten a los usuarios no autorizados acceder a tu entorno. Ley de Privacidad del Consumidor de California. gov o. Existen algunas profesiones que, por su carácter profesional, están reconocidos o obligados, por su juramento, de respetar los datos personales como por ejemplo los médicos, abogados, jueces y también los sacerdotes. | La seguridad de datos también protege los datos de una posible corrupción. Afortunadamente, debido a estos escándalos, la protección de datos personales está recibiendo cada vez más atención, y las cosas están mejorando un poco. Las empresas siempre están tratando de obtener más información de sus clientes de la que realmente necesitan. No hay razón para dar a los empleados acceso innecesario a datos con los que no trabajan. Respuesta a incidentes Definición de la seguridad de los datos. La versión más actualizada de tu sistema operativo te protegerá contra las amenazas. | Obtenga información acerca de las robustas protecciones de seguridad y privacidad de Salesforce que ayudan a los clientes a cumplir con el RGPD La protección de datos es muy diferente a la seguridad de los datos. La seguridad está diseñada para frustrar un ataque malintencionado contra los datos de una La norma más básica de protección de datos es contar con una contraseña segura. Utiliza diferentes caracteres, números y letras mayúsculas y minúsculas. Evita | En la Seguridad de la Información el objetivo de la protección son los datos mismos y trata de evitar su perdida y modificación non-autorizado. La protección La norma más básica de protección de datos es contar con una contraseña segura. Utiliza diferentes caracteres, números y letras mayúsculas y minúsculas. Evita Obtenga información acerca de las robustas protecciones de seguridad y privacidad de Salesforce que ayudan a los clientes a cumplir con el RGPD | En la Seguridad de la Información el objetivo de la protección son los datos mismos y trata de evitar su perdida y modificación non-autorizado. La protección La protección de datos es un problema creciente, y las mejores prácticas que las empresas pueden hacer para evitar la fuga de información Uso de contraseñas seguras · Crear contraseñas largas. · Utilizar mayúsculas, minúsculas, signos de puntuación y caracteres no alfabéticos |  |

Después de controlar Proección su computadora, tablet y teléfono Anuncio Ganador Oficialmente protegidos, tome Segurx para proteger sus cuentas, especialmente Proteccuón cuentas con información personal, como dd cuenta que Protscción con su banco, su cuenta Vender casas reembolso email y Ptotección Alternativa VIP Blackjack sociales. Protección de Datos Segura gestión y la seguridad de Bingo con Bote Gigante van Trucos para Vencer en Blackjack la mano. En función del caso de uso específico y de los datos personales procesados, es aconsejable, y Bingo con Bote Gigante algunos casos obligatorio, el uso de segregación, cifrado, seudonimización y anonimización de datos para ayudar a proteger los datos personales. Un software para descubrir contraseñas de forma automatizada es capaz de probar millones de combinaciones en minutos, por lo que no debe subestimarse la función que juega una buena contraseña en proteger nuestros datos. Entrena a los empleados sobre la seguridad de los datos Proteger los datos de tu organización no es patrimonio del departamento de TI; debes entrenar también a tus empleados para que tengan conocimientos sobre divulgación, robo y daño de datos. Pero en ese caso, tendrá que memorizar las respuestas que usó. La encriptación no se debe dejar para el final, y debe ser cuidadosamente integrada en la red y el flujo de trabajo existente para que sea más exitosa.

Después de controlar Proección su computadora, tablet y teléfono Anuncio Ganador Oficialmente protegidos, tome Segurx para proteger sus cuentas, especialmente Proteccuón cuentas con información personal, como dd cuenta que Protscción con su banco, su cuenta Vender casas reembolso email y Ptotección Alternativa VIP Blackjack sociales. Protección de Datos Segura gestión y la seguridad de Bingo con Bote Gigante van Trucos para Vencer en Blackjack la mano. En función del caso de uso específico y de los datos personales procesados, es aconsejable, y Bingo con Bote Gigante algunos casos obligatorio, el uso de segregación, cifrado, seudonimización y anonimización de datos para ayudar a proteger los datos personales. Un software para descubrir contraseñas de forma automatizada es capaz de probar millones de combinaciones en minutos, por lo que no debe subestimarse la función que juega una buena contraseña en proteger nuestros datos. Entrena a los empleados sobre la seguridad de los datos Proteger los datos de tu organización no es patrimonio del departamento de TI; debes entrenar también a tus empleados para que tengan conocimientos sobre divulgación, robo y daño de datos. Pero en ese caso, tendrá que memorizar las respuestas que usó. La encriptación no se debe dejar para el final, y debe ser cuidadosamente integrada en la red y el flujo de trabajo existente para que sea más exitosa. Protección de Datos Segura - La seguridad de datos es la práctica de proteger la información digital de acceso no autorizado, corrupción o robo en todo su ciclo de vida Obtenga información acerca de las robustas protecciones de seguridad y privacidad de Salesforce que ayudan a los clientes a cumplir con el RGPD La protección de datos es muy diferente a la seguridad de los datos. La seguridad está diseñada para frustrar un ataque malintencionado contra los datos de una La norma más básica de protección de datos es contar con una contraseña segura. Utiliza diferentes caracteres, números y letras mayúsculas y minúsculas. Evita

Asegúrate de instalar un sistema antivirus en tu dispositivo y comprueba siempre que esté actualizado. No sólo te protegerá contra la mayoría de los correos electrónicos infectados por virus o sitios web corruptos, sino que también te ayudará a proteger tu información personal.

Asegúrate de que nunca guardas datos personales en ordenadores públicos. De esa manera, si eres víctima de algún robo o le sucede algo a tu ordenador, tendrás una copia duplicada de todo.

Recuerda que debes realizar una copia de seguridad regularmente. También puedes configurar el equipo para que se actualice de forma automática. Otra opción es usar un disco duro externo para asegurar tus datos. Te proporcionará un nivel adicional de seguridad, especialmente cuando está protegido con un software que sólo te permite a ti acceder a tus datos.

Aunque puede parecer molesto detener lo que estás haciendo para permitir que tu equipo se actualice, en realidad estas actualizaciones se hacen para mantener tus datos seguros.

La versión más actualizada de tu sistema operativo te protegerá contra las amenazas. El riesgo es todavía mayor para aquellos que trabajan vía remoto o viajan por negocios. Si utilizas regularmente una Wi-Fi pública, asegúrate de leer primero los consejos sobre cómo mantener segura la información.

Aunque es algo que muchos de nosotros hacemos con frecuencia en tiendas, restaurantes o cafés, conectarse a una red Wi-Fi pública tiene sus riesgos.

Los hackers pueden posicionarse entre tu conexión y el punto de acceso rompiendo la seguridad wifi , lo que significa que les estás enviando tus datos directamente a ellos.

Podrás acceder a una red comercial o privada si viajas, así como acceder a archivos compartidos si es necesario. Generalmente tendrás que pagar por un servicio de VPN y encontrarás varias opciones entre las que elegir.

Si necesitas acceder a una red Wi-Fi pública, una VPN o red privada virtual puede ser una buena forma de protegerse de las miradas indiscretas. A medida que avanza la tecnología, también lo hacen los métodos de los hackers. Es importante que conozcas los riesgos, virus y estafas que van apareciendo en la red para estar preparado y evitar caer en la trampa.

Una de las mejores maneras de estar alerta y proteger tus datos es leyendo las últimas noticias de la industria. Saber qué y cómo puede afectar a tu ordenador, sistema operativo o software te permitirá protegerte mejor y antes de que sea demasiado tarde.

Con tantas amenazas en el mundo cibernético, es importante protegerse y proteger nuestros datos. Ser un experto de los problemas de seguridad digital te hace estar en el camino correcto para proteger la privacidad de tus datos.

Si has guardado tu trabajo y has hecho una copia de seguridad en tu ordenador, otra forma de asegurarse de que tus datos no se perderán es imprimirlos y almacenarlos en un archivador.

Puede lograrse utilizando el correo electrónico, Internet y dispositivos como ordenadores portátiles y dispositivos de almacenamiento portátil.

Los archivos y los documentos que salen de las instalaciones también son una forma de filtración de datos. Una neglicencia se produce cuando un empleado incumple intencionadamente una directiva de seguridad, pero no está intentando dañar a la empresa.

Por ejemplo, cuando comparte datos confidenciales con un compañero de trabajo que no tiene acceso o cuando inicia una sesión en recursos de la empresa utilizando una conexión inalámbrica no segura.

Otro ejemplo son los casos en los que se deja entrar a alguien al edificio sin mostrar un distintivo. El fraude es lo que cometen usuarios sofisticados que desean aprovechar el anonimato online y la accesibilidad en tiempo real. Pueden crear transacciones utilizando cuentas en peligro y números de tarjeta de crédito robados.

Las organizaciones pueden ser víctimas de fraude de garantía, fraude de reembolso o fraude de revendedor. El robo es una amenaza interna que implica la sustracción de datos, dinero o propiedad intelectual e industrial. Se realiza en pos del lucro personal y para dañar a la organización. Por ejemplo, un proveedor de confianza puede vender números de seguridad social de los clientes en la dark web o utilizar información privilegiada sobre los clientes para iniciar su propio negocio.

Los desastres naturales no siempre avisan antes de llegar, por lo que es inteligente prepararse previamente para proteger los datos, por si acaso. Ya sea un huracán, un terremoto, una inundación u otro tipo de devastación, disponer de copias de seguridad remotas de los datos te ayudará a implementar tu plan de continuidad del negocio.

Las tecnologías de seguridad de datos son componentes clave de una estrategia de seguridad de datos más completa. Hay disponibles distintas soluciones de prevención de pérdida de datos para ayudarte a detectar la actividad tanto interna como externa, señalar comportamientos sospechosos o de riesgo de uso compartido de datos, y controlar el acceso a datos confidenciales.

Implementa tecnologías de seguridad de datos como estas para evitar la filtración de datos confidenciales. Cifrado de datos. Utiliza el cifrado convertir datos en código en datos en reposo o en movimiento para impedir que los usuarios no autorizados vean el contenido de los archivos, aunque obtengan acceso a su ubicación.

Autenticación y autorización de usuarios. Comprueba las credenciales de usuario y confirma que los privilegios de acceso fueron asignados y aplicados correctamente.

El control de acceso basado en roles permite a tu organización otorgar acceso solo a aquellos que lo necesitan. Detección de riesgos internos. Identifica actividades que puedan indicar amenazas o riesgos internos. Conoce el contexto del uso de datos y determina cuándo determinadas descargas, correos electrónicos externos a la organización y archivos con un nuevo nombre indican un comportamiento sospechoso.

Directivas de prevención de pérdida de datos. Crea y aplica directivas que definen cómo se administran y comparten los datos. Especifica entornos, aplicaciones y usuarios autorizados para las distintas actividades, para evitar el robo o el filtrado de datos.

Copia de seguridad de los datos. Realiza una copia de seguridad exacta de los datos de la organización, para que los administradores autorizados puedan restaurarlos en caso de error de almacenamiento, filtración de datos o desastre de cualquier tipo.

Alertas en tiempo real. Automatiza las notificaciones del posible uso indebido de los datos y recibe alertas de posibles problemas de seguridad antes que dañen los datos, la reputación, o la privacidad de empleados y clientes.

Evaluación de riesgos. Hazte a la idea de que empleados, proveedores, contratistas y asociados tienen información sobre tus datos y procedimientos de seguridad. Para evitar su uso indebido, debes conocer qué datos tienes y cómo se utilizan en la organización.

Auditoría de datos. Afronta los principales problemas, como la protección, la precisión y la accesibilidad de los datos, mediante auditorías de datos programadas periódicamente.

Gracias a ellas, podrás saber quién utiliza tus datos y cómo se utilizan. Las estrategias de administración de seguridad de datos incluyen las directivas, los procedimientos y la gobernanza que permiten mantener tus datos más seguros y protegidos.

Implementa una solución de administración de contraseñas fácil de utilizar. Eliminarás la necesidad de notas adhesivas y hojas de cálculo, y tus empleados ya no tendrán que memorizar contraseñas exclusivas.

Utiliza frases de contraseña en lugar de contraseñas. Una frase de contraseña será más fácil de recordar para el empleado y más difícil de adivinar para el ciberdelincuente. Habilita la autenticación en dos fases 2FA. Con la 2FA, aunque una contraseña o una frase de contraseña esté en peligro, la seguridad de inicio de sesión se mantiene porque el usuario no autorizado no podrá obtener acceso sin el código adicional que se envía a un segundo dispositivo.

Cambia tus contraseñas después de una vulneración de seguridad. Se considera que cambiarlas más a menudo debilita las contraseñas con el tiempo.

Evita reutilizar contraseñas o frases de contraseña. Una vez en peligro, suelen utilizarse para acceder a otras cuentas. Protege los datos confidenciales. Descubre y clasifica datos a escala para determinar el volumen, el tipo y la ubicación de la información allí donde reside durante su ciclo de vida.

Administra los riesgos internos. Conoce la actividad de los usuarios y el uso previsto de los datos para identificar posibles actividades de riesgo que pueden provocar incidentes de seguridad de datos.

Establece las directivas y los controles de acceso adecuados. Evita acciones como guardar, almacenar o imprimir incorrectamente datos confidenciales. El cifrado de datos impide que usuarios no autorizados lean datos confidenciales.

Aunque tengan acceso a tu entorno de datos o vean datos mientras están en tránsito, los datos son inservibles porque no se pueden entender ni leer fácilmente. Las actualizaciones de seguridad y software abordan las vulnerabilidades conocidas que los ciberdelincuentes suelen explotar para robar información confidencial.

Estar al día con actualizaciones periódicas permite afrontar las vulnerabilidades e impide que los sistemas estén en peligro.

Proteger los datos de tu organización no es patrimonio del departamento de TI; debes entrenar también a tus empleados para que tengan conocimientos sobre divulgación, robo y daño de datos. Los procedimientos recomendados de seguridad de datos son relevantes para los datos online y en copia impresa.

Debe realizarse un entrenamiento formal periódicamente, ya sea de forma trimestral, semestral o anual. Para implementar protocolos de seguridad para los recursos remotos, empieza dejando claros tus procedimientos y directivas.

Normalmente, esto implica un entrenamiento obligatorio en materia de seguridad, y la especificación de qué aplicaciones de software son aceptables y cómo utilizarlas. Los protocolos también deben incluir un proceso para proteger todos los dispositivos utilizados por los empleados.

Las organizaciones deben cumplir con los estándares, leyes y normativas de protección de datos relevantes. Estos incluyen, entre otros, recopilar solo la información necesaria de los clientes y empleados, trabajar para mantenerla segura, y desecharla adecuadamente.

Algunos ejemplos de leyes de privacidad son el Reglamento general de protección de datos RGPD , la Ley de transferencia y responsabilidad de seguros de salud HIPAA y la Ley de privacidad del consumidor de California CCPA.

El RGPD es la ley de privacidad y seguridad de datos más estricta. La redactó y aprobó la Unión Europea UE , pero todas las organizaciones del mundo están obligadas a cumplirla si manipulan o recopilan datos personales de ciudadanos o residentes de la UE o si les ofrecen bienes y servicios.

La Ley de transferencia y responsabilidad de seguros de salud HIPAA ayuda a proteger la información sanitaria de los pacientes para que no se divulgue sin su conocimiento o consentimiento. La Directiva de privacidad HIPAA protege la información sanitaria personal y se dictó para implementar los requisitos de HIPAA.

La Directiva de seguridad HIPAA ayuda a proteger la información sanitaria identificable que un proveedor sanitario crea, recibe, mantiene o transmite electrónicamente. La CCPA ayuda a proteger los derechos de privacidad de los consumidores de California, incluidos el derecho a conocer qué información personal se recopila y cómo se usa y comparte, el derecho a eliminar su propia información personal recopilada, y el derecho a no permitir la venta de su información personal.

El Delegado de protección de datos DPO es un rol de liderazgo que realiza un seguimiento del cumplimiento y se asegura de que la organización procese los datos personales en conformidad con las leyes de protección de datos. Por ejemplo, informan y asesoran a los equipos de cumplimiento sobre cómo cumplir la normativa, proporcionar entrenamiento en la organización y notificar el incumplimiento de los reglamentos y la normativa.

Cuando un incumplimiento provoca una filtración de datos, puede llegar a costar millones de dólares a las organizaciones. Las consecuencias incluyen el robo de identidad, la pérdida de productividad y el éxodo de clientes. La seguridad de datos y su administración permiten identificar y evaluar las amenazas para los datos, cumplir los requisitos normativos y mantener la integridad de los datos.

Comprométete a realizar copias de seguridad de tus datos con frecuencia, almacenar una copia de seguridad en una ubicación remota, establecer estrategias de administración de seguridad de datos, y aplicar contraseñas o frases de contraseña seguras y 2FA.

Tomar medidas para proteger los datos durante su ciclo de vida, conocer cómo se utilizan, evitar su filtración y crear directivas de prevención de pérdida de datos son las bases para crear una defensa sólida en tu organización.

Ich tue Abbitte, dass sich eingemischt hat... Aber mir ist dieses Thema sehr nah. Schreiben Sie in PM.